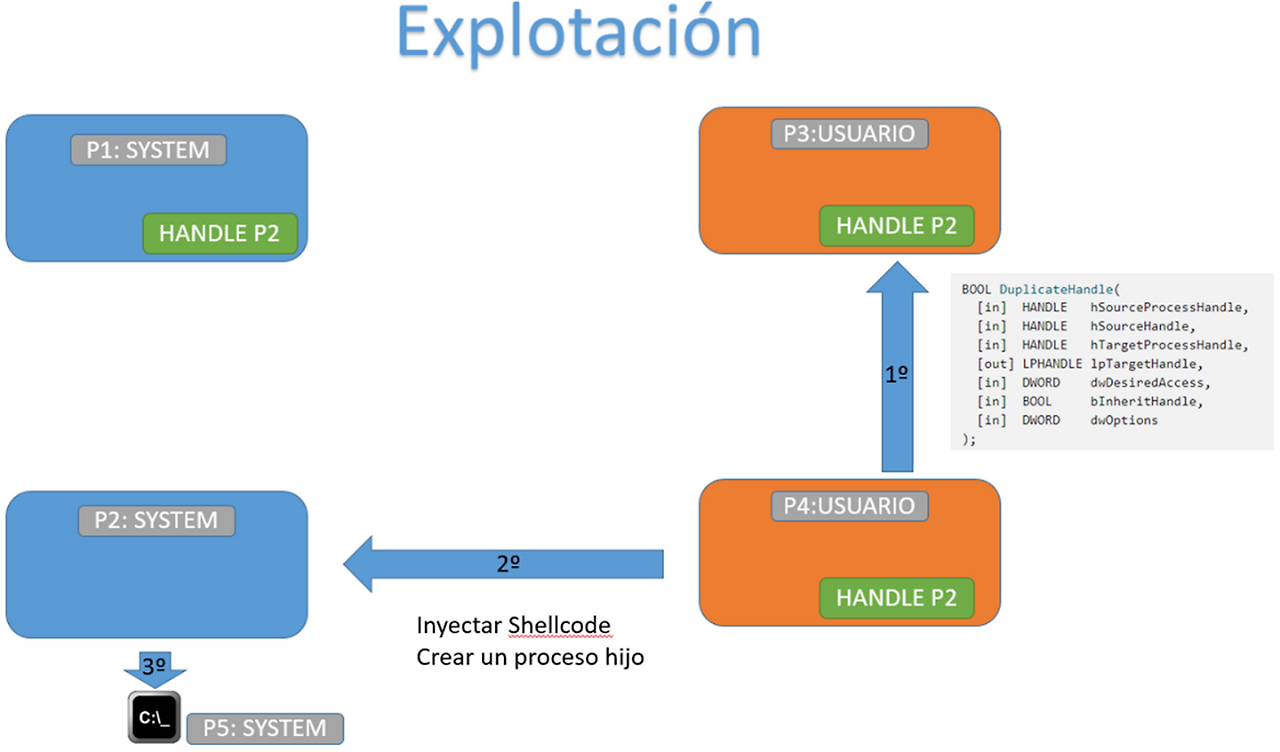

공격 메커니즘

- 핸들 누수(Handle Leak) 발견

- SYSTEM 권한 프로세스가 자식 프로세스를 생성할 때 핸들 상속 설정(bInheritHandles=TRUE)을 잘못 사용

- 이로 인해 SYSTEM 프로세스의 민감한 핸들(프로세스/스레드 핸들 등)이 자식 프로세스에 상속됨

- 핸들 복제(Handle Duplication)

- 공격자는 일반 사용자 권한으로 실행 중인 자식 프로세스에 접근

- DuplicateHandle API를 사용해 상속된 SYSTEM 권한 핸들을 자신의 프로세스로 복사

- 권한 상승(LPE)

- 복제한 핸들을 통해 SYSTEM 프로세스/스레드에 직접 접근

- 스레드에 셸코드 인젝션 또는 프로세스 메모리 조작

- 결과적으로 SYSTEM 권한으로 코드 실행

핵심 포인트

이 공격의 핵심은 접근 권한 체크를 우회한다는 것입니다. 일반적으로는 낮은 권한 프로세스가 SYSTEM 프로세스에 접근할 수 없지만, 이미 열려있는(상속된) 핸들을 "재활용"하면 권한 체크 없이 접근이 가능해집니다.

https://www.securityartwork.es/2022/05/25/exploiting-leaked-handles-for-lpe-2/

Exploiting Leaked Handles for LPE - Security Art Work

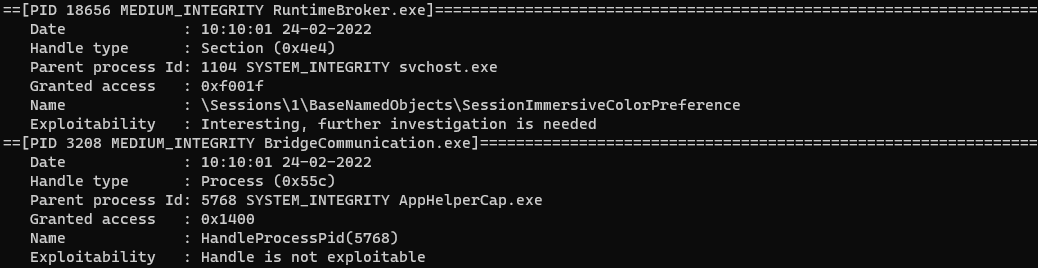

The inheritance of object handles between processes in a Microsoft Windows system can be a good source to identify local privilege elevation (LPE) vulnerabilities. After introducing the basic concepts around this type of security weaknesses, a tool capable

www.securityartwork.es

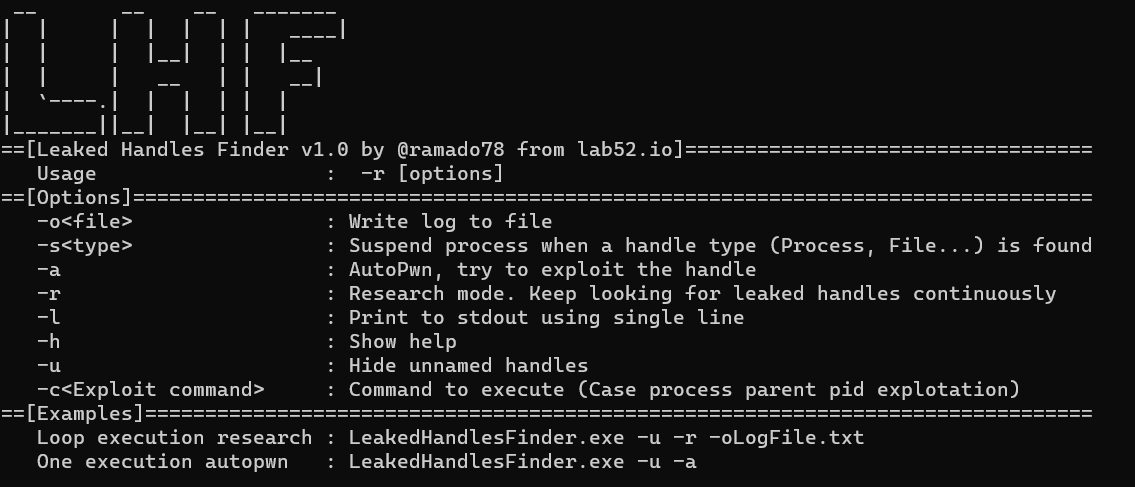

https://github.com/lab52io/LeakedHandlesFinder

GitHub - lab52io/LeakedHandlesFinder: Leaked Windows processes handles identification tool

Leaked Windows processes handles identification tool - lab52io/LeakedHandlesFinder

github.com

이 도구로 Leaked Handle 을 빠르게 찾을 수 있다고 한다.

'보안 > 윈도우 취약점' 카테고리의 다른 글

| [윈도우 취약점 벡터] DPAPI (0) | 2025.10.04 |

|---|